[LINUX] Configurer Softether Server sur GCP (Se connecter depuis iPhone / Raspeye) (Wake on LAN over NAT (2])

introduction

Ceci est une continuation de Dernière fois. C'est ce que je veux faire pour le moment.

Cette fois, "Configurer Softether Server sur GCP (se connecter depuis iPhone / Raspeye)".

- [1] Obtenir un domaine à l'aide de GCP et MyDNS

- [2] Configurer Softether Server sur GCP (Se connecter depuis iPhone / Raspeye)

- [3] Proxy inverse d'Apache sur GCP vers Raspeye Apache local

- [4] Transformez Rasppie en routeur

- [5] Créer un script Python pour Wake on LAN.

Softether Client

Installez Softether Client sur GCP

Tout d'abord, installez Softether Client. (* Peut-être que ce n'est pas nécessaire.) SSH vers GCP et installez les modules requis.

sudo apt update

sudo apt-get install -y gcc make wget tzdata git libreadline-dev libncurses-dev libssl-dev bridge-utils

Acquiert les informations du processeur pour le processeur spécifié par Softher.

$ lscpu

Architecture: x86_64 <<< bit info

CPU op-mode(s): 32-bit, 64-bit <<< which bit cpu can handle

Byte Order: Little Endian

CPU(s): 1

On-line CPU(s) list: 0

Thread(s) per core: 1

Core(s) per socket: 1

Socket(s): 1

NUMA node(s): 1

Vendor ID: GenuineIntel

CPU family: 6

Model: 79

Model name: Intel(R) Xeon(R) CPU @ 2.20GHz

Stepping: 0

CPU MHz: 2200.000

Sur la base des informations ci-dessus, obtenez l'URL de téléchargement du client sur le Site officiel.

# Download and Install

mkdir tmp

cd /tmp

wget https://github.com/SoftEtherVPN/SoftEtherVPN_Stable/releases/download/v4.34-9745-beta/~~~~.tar.gz

tar -xvf ~~~.tar.gz

cd vpnclient

make # >> Enter 1

# move to usr/local

cd ../

sudo mv vpnclient/ /usr/local/

# set permission

cd /usr/local/vpnclient/

sudo chmod 600 *

sudo chmod 700 vpncmd vpnclient

Créez un service pour que le client Softether démarre lorsque vous redémarrez.

sudo vi /etc/systemd/system/vpnclient.service

/etc/systemd/system/vpnclient.service

[Unit]

Description=SoftEther VPN Client

After=network.target network-online.target

[Service]

ExecStart=/usr/local/vpnclient/vpnclient start

ExecStop=/usr/local/vpnclient/vpnclient stop

Type=forking

RestartSec=3s

[Install]

WantedBy=multi-user.target

Activez le service que vous venez de créer.

sudo systemctl daemon-reload

sudo systemctl start vpnclient

sudo systemctl enable vpnclient

Softether Server

Configurer Softether Server dans GCP

Obtenez l'URL de téléchargement du serveur sur le site officiel ainsi que sur le client. * Installez le client et le serveur dans GCP.

# Download and Install

mkdir tmp

cd /tmp

wget https://github.com/SoftEtherVPN/SoftEtherVPN_Stable/releases/download/v4.34-9745-beta/~~~~.tar.gz #Collez l'URL obtenue ici

tar -xvf ~~~.tar.gz

cd vpnserver

make # >> Enter 1

# move to usr/local

cd ../

sudo mv vpnserver/ /usr/local/

# set permission

cd /usr/local/vpnserver/

sudo chmod 600 *

sudo chmod 700 vpncmd vpnserver

Créez un service pour que le serveur Softether démarre lorsque vous redémarrez.

sudo vi /etc/systemd/system/vpnserver.service

/etc/systemd/system/vpnserver.service

[Unit]

Description=SoftEther VPN Server

After=network.target network-online.target

[Service]

ExecStart=/usr/local/vpnserver/vpnserver start

ExecStop=/usr/local/vpnserver/vpnserver stop

Type=forking

RestartSec=3s

[Install]

WantedBy=multi-user.target

Activez le service que vous venez de créer.

# read service

sudo systemctl daemon-reload

# enable and start

sudo systemctl enable vpnserver.service

sudo systemctl start vpnserver.service

Libérez le port du serveur

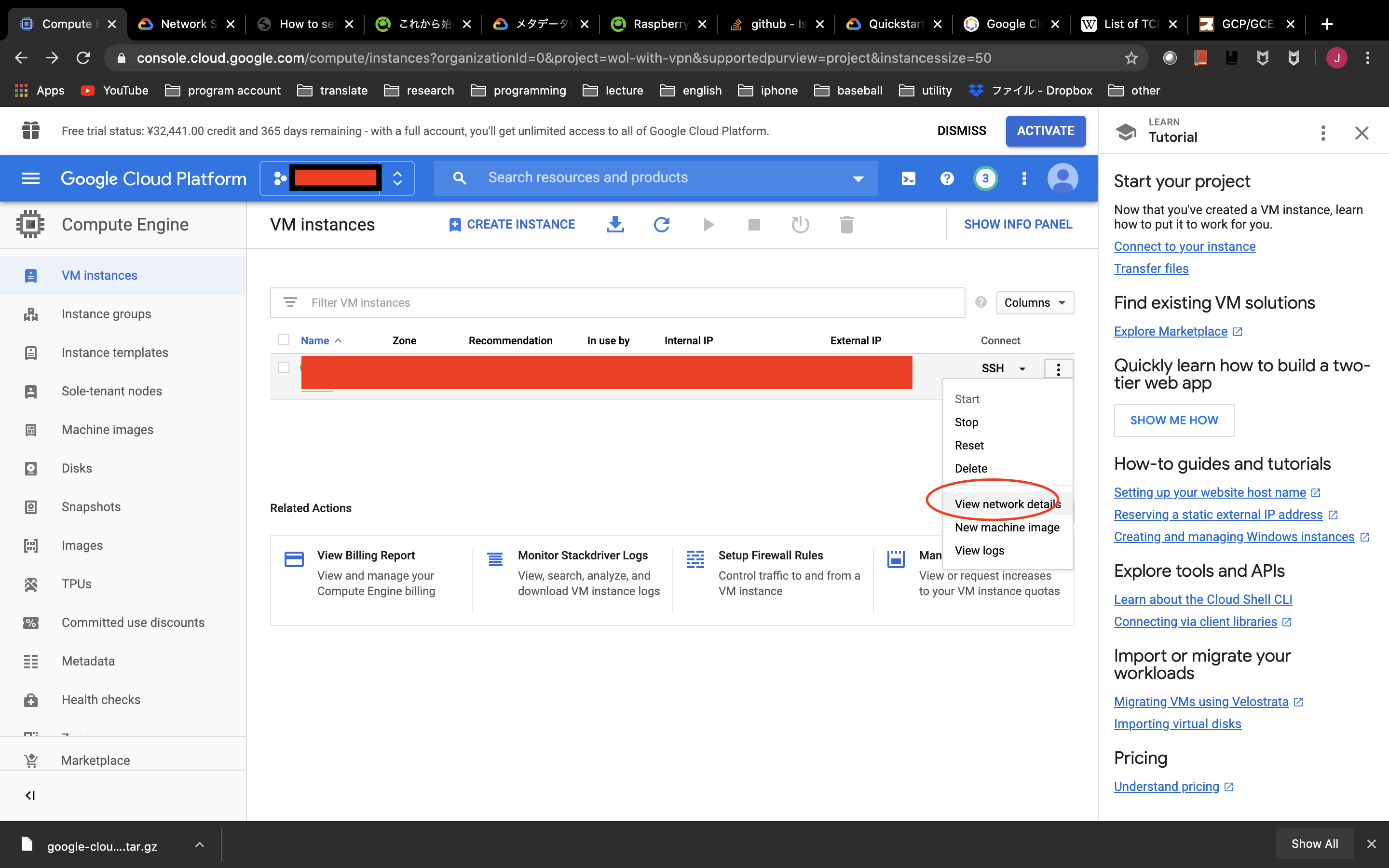

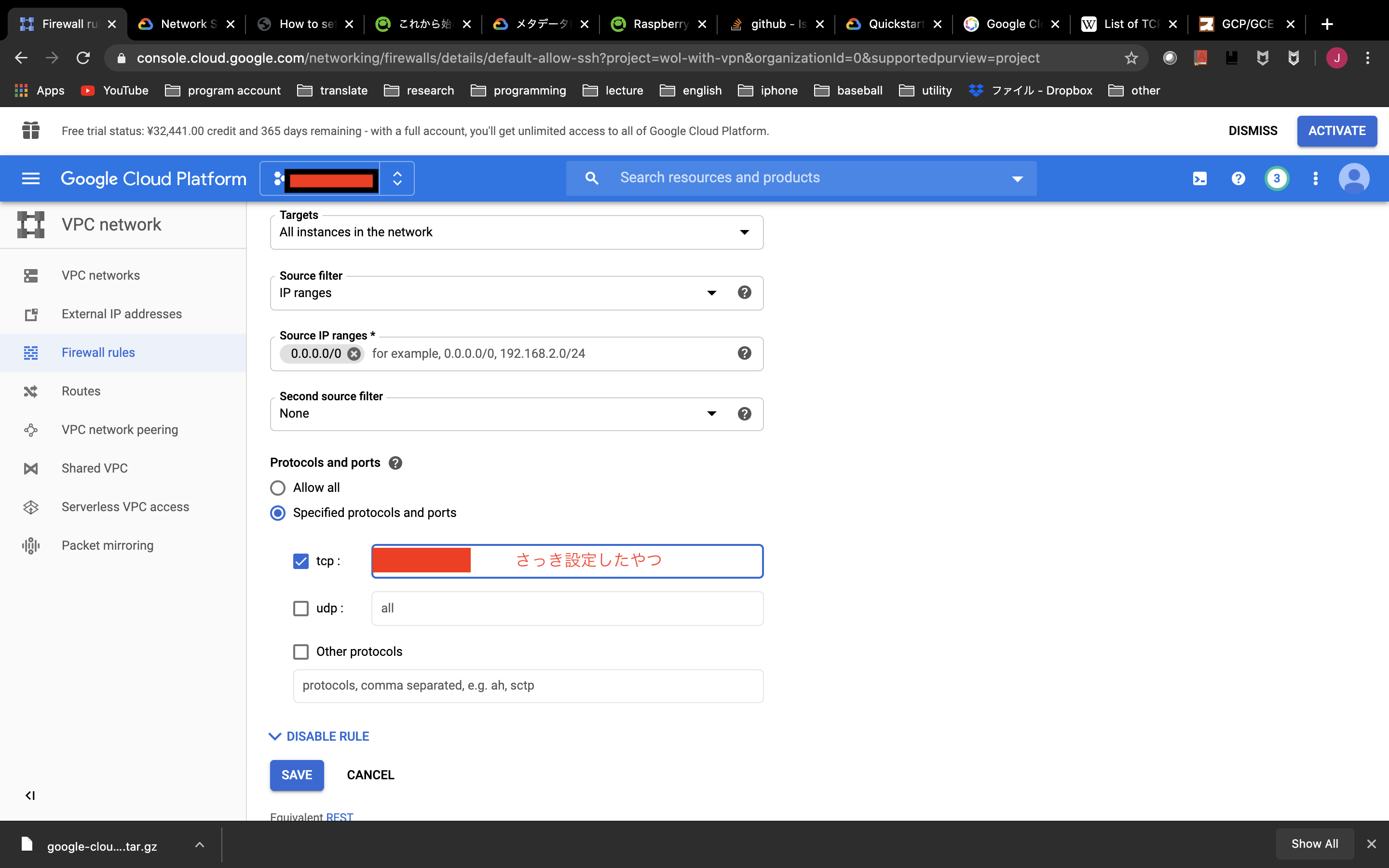

Il est nécessaire d'ouvrir le port GCP (TCP992,1194,5555, UDP500,4500,1701) pour la connexion VPN.

La procédure est [Procédure pour ouvrir le port pour SSH](https://qiita.com/jjjkkkjjj/items/d0370573fcb04deeb91f#ssh%E7%94%A8%E3%81%AE%E3%83%95%E3%82% A1% E3% 82% A4% E3% 82% A2% E3% 82% A6% E3% 82% A9% E3% 83% BC% E3% 83% AB% E3% 81% AE% E8% A8% AD% Identique à E5% AE% 9A).

Entrez "TCP992,1194,5555" et "UDP500,4500,1701 (pour iPhone L2TP)" dans le champ "celui que vous avez défini précédemment" dans l'image et enregistrez.

Définissez les paramètres détaillés du serveur Softether

Pour Windows ou Mac, l'outil GUI est distribué à partir du Site officiel, donc installez-le.

L'installation est terminée et elle sera exécutée. Créez un nouvel hôte à partir de l'écran initial> Nouveau paramètre. Entrez le domaine obtenu par DDNS dans le nom d'hôte. Le mot de passe à ce moment peut être vide.

Sélectionnez OK et cliquez sur l'hôte créé. Vous serez invité à définir un mot de passe, alors définissez-le.

Créez un hub virtuel.

Le DDNS étant déjà défini, les cercles bleus peuvent être texto. (Je le désactiverai plus tard.)

VPN Azure n'est pas utilisé.

Sélectionnez Créer un utilisateur pour créer l'utilisateur.

Définissez le nom d'utilisateur et le mot de passe.

Ensuite, désactivez DDNS.

Sortez le fichier de paramètres, modifiez le fichier de faux à vrai comme indiqué ci-dessous et enregistrez-le.

Vous pouvez lire le fichier modifié et l'appliquer.

⚠️ ** En outre, je souhaite utiliser le port 443 pour le serveur Apache, alors arrêtez 443 de la liste d'écouteurs. ** **

Paramètres NAT sécurisés

Attribuez votre adresse privée préférée à partir de Gérer Virtual Hub> Virtual NAT et Virtual DHCP Server (Secure NAT)> Secure NAT Configuration.

Cette fois, nous voulons configurer la configuration comme indiqué ci-dessus, nous allons donc construire un réseau de 192.168.0.0/24.

Se connecter au serveur à partir du client

Paramètres du client

Puisque le client n'a pas d'outils GUI, il est géré par des commandes.

cd /usr/local/vpnclient/

./vpncmd

Créez une carte réseau virtuelle. Cette fois, nous l'appellerons vpn_nic.

NicCreate {name}

Créer un compte. Cette fois, appelons cela «test».

AccountCreate test

> host and port: {ip address or host name}:{port number} #Dernier domaine acquis: le numéro de port est 992, 1194 ou 5555

> virtual hub name: {server's hub name} #Nom du concentrateur défini dans le gestionnaire de serveur

> username: {username} #Nom d'utilisateur défini dans le Gestionnaire de serveur

> LAN card name: vpn_nic #Celui que je viens de créer

AccountPassword test (Nom créé par AccountCreate)

> Password: *****

> standard or radius: standard

AccountConnect test

C'est OK s'il dit qu'il est déjà connecté ci-dessous.

# check connection status

AccountList

En outre, configurez-le pour se connecter automatiquement au redémarrage.

AccountStartupSet test

Ceci termine les paramètres du client.

Paramètres de la table de routage

Attribuez une adresse IP à la carte réseau virtuelle créée précédemment. Probablement, même si vous tapez la commande ʻip a`, elle n'a pas encore été attribuée.

sudo vi /etc/sysctl.conf

/etc/sysctl.conf

net.ipv4.ip_forward=1

sudo sysctl -p

sudo dhclient vpn_{name} #Cette fois{name}=vpn_nic

ip a

OK si IP est attribué dans

Enfin, faites fonctionner DHCP au démarrage.

sudo vi /home/{user}/vpn/dhcp.sh

/home/{user}/vpn/dhcp.sh

dhclient vpn_{name}

Connectez-vous depuis l'iPhone

Bien que cela s'écarte du sujet principal, je le ferai pour le moment.

Tout d'abord, configurez L2TP pour iPhone. Il y a le premier écran> Paramètres IPSec / L2TP, alors cliquez dessus. Ensuite, faites-le comme indiqué dans l'écran ci-dessous.

La partie adresse IP doit être le nom de domaine DDNS.

C'est OK si vous pouvez vous connecter avec. 192.168.0.11 est attribué et vous pouvez vous connecter correctement!

Connectez-vous depuis Raspeye

softether client En gros, Install Softether Client on GCP et Client Settings / 824998a6106eff941347 # client% E3% 81% AE% E8% A8% AD% E5% AE% 9A) Faites la même chose avec Rasppie.

IP fixe

Il est plus facile d'utiliser Raspai si l'IP est fixe (∵GCP → Je veux inverser le proxy vers Rasppie), alors corrigez-le.

Ajoutez ce qui suit à / etc / dhcpcd.conf. Le nom de la carte réseau virtuelle créée est entré dans «{nom}».

/etc/dhcpcd.conf

interface {name}

static ip_address=*.*.*.*/~

Ce n'est pas grave si vous redémarrez et que «ping» est transmis à l'hôte (interface du serveur GCP softether)!

- Cette fois,

pingest envoyé à192.168.0.10spécifié dans les paramètres Secure NAT.

sudo reboot

ping 192.168.0.10 # check host's interface

en conclusion

Pour le moment, c'est long, donc ça se termine ici.

référence

- Création du serveur VPN SoftEther sur Ubuntu

- SoftEther VPN Server Manager for Windows

- Installation Guide of SoftEther VPN Client on Linux

Recommended Posts